windows应急

相关命令

netstat

用于 显示网络连接、路由表、接口统计等信息

1 | netstat -ano |

1 | NETSTAT [-a] [-b] [-e] [-f] [-i] [-n] [-o] [-p proto] [-r] [-s] [-t] [-x] [-y] [interval] |

tasklist

用于 查看当前运行的所有进程

1 | tasklist /svc | findstr {PID} |

获取关联dll的进程

1 | tasklist /m *.dll |

wmic

使用wmic获取进程及其命令(win11 22H2 及以上版本用不了了)

1 | wmic process get caption,commandline | findstr "svchost.exe" |

powershell等效命令

1 | Get-CimInstance Win32_Process | Where-Object { $_.Name -eq "svchost.exe" } | Select-Object Name, CommandLine |

注册表

WIN+R - regedit

一、HKEY_CLASSES_ROOT

HKEY_CLASSES_ROOT(简称HKCR)是Windows 10注册表中的一个重要根键,它包含了启动应用程序所需的全部信息,是应用程序运行时必需的信息仓库。这个键不仅关联了文件扩展名与应用程序,还包含了COM类注册信息,例如ProgID、CLSID和IID等。

二、HKEY_CURRENT_USER

**HKEY_CURRENT_USER**(简称HKCU)是一个重要的根键,它包含了当前登录用户的所有配置信息。这些信息通常包括桌面设置、应用程序设置、网络配置、个人偏好等。当用户登录系统时,这些信息会从**HKEY_USERS**下相应的子键(即用户的SID键)复制到**HKEY_CURRENT_USER**,以提供对当前用户的快速访问。

三、HKEY_LOCAL_MACHINE

HKEY_LOCAL_MACHINE(简称HKLM)是Windows 10注册表中的一个核心根键,它保存了与当前计算机硬件配置(包括安装的硬件和软件)以及操作系统和软件的配置信息。这些信息是全局性的,适用于计算机上的所有用户。

四、HKEY_USERS

HKEY_USERS是Windows 10注册表中的一个根键,用于管理和存储系统中所有用户的配置信息。这个根键包含了缺省用户设置和登录用户的信息,这些设置决定了系统如何为每个用户呈现外观和行为。

五、HKEY_CURRENT_CONFIG

HKEY_CURRENT_CONFIG是Windows 10注册表中的一个根键,它保存了关于当前硬件配置的信息。这个根键在系统启动时确定哪些配置被加载,以及哪些驱动程序和服务被激活。它实际上是一个指向

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\HardwareProfiles\Current的别名,包含了在启动时由本地计算机系统使用的硬件配置文件的相关信息。这包括加载的设备驱动程序、显示时使用的分辨率等。

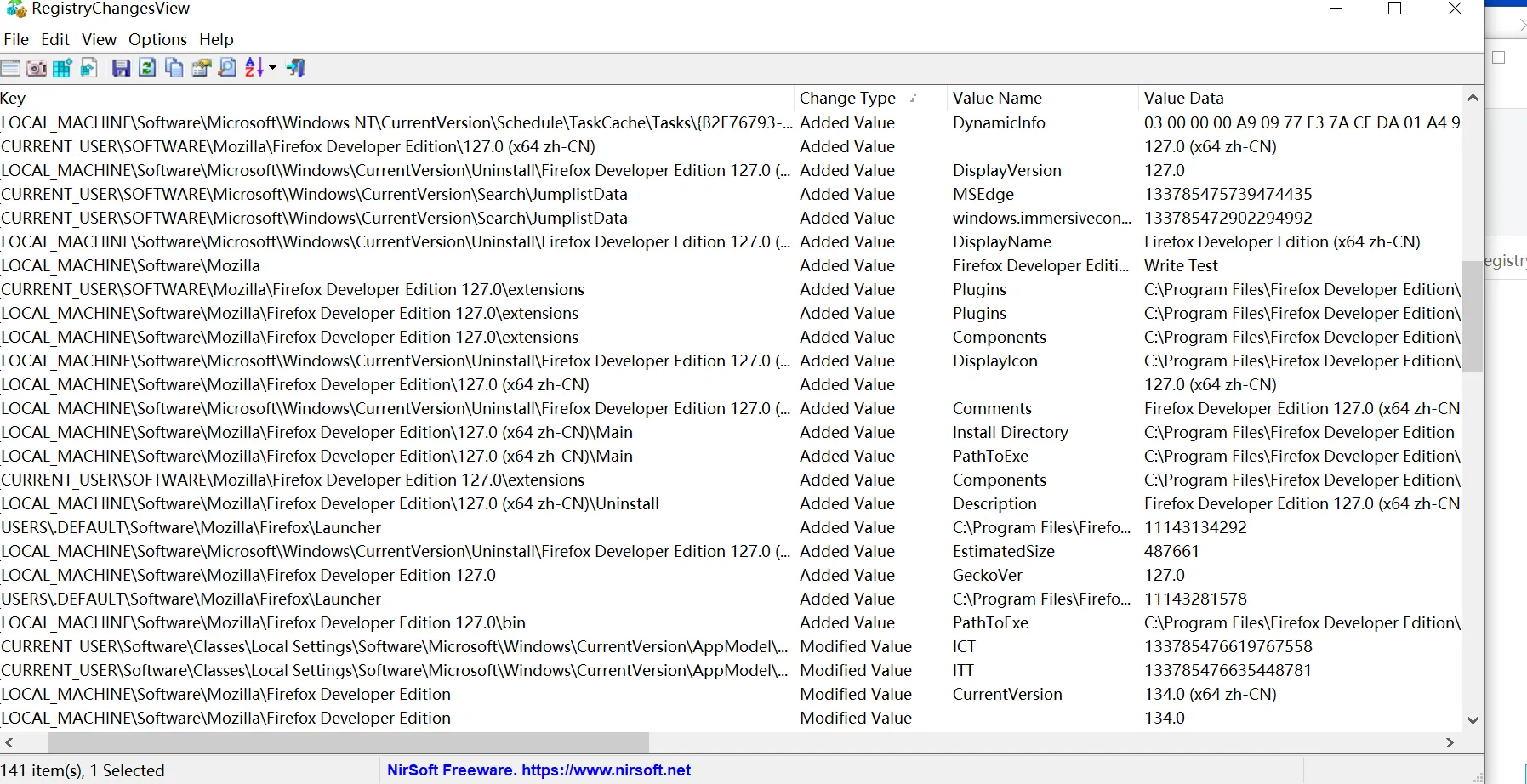

RegistryChangesView注册表对比工具

创建快照 随便操作一下(创建个用户)

随便操作一下(创建个用户)

1 | net user test 123456 /add |

再创建一个快照文件,分别导入两个文件进行比对,或者直接选择与当前注册表比对

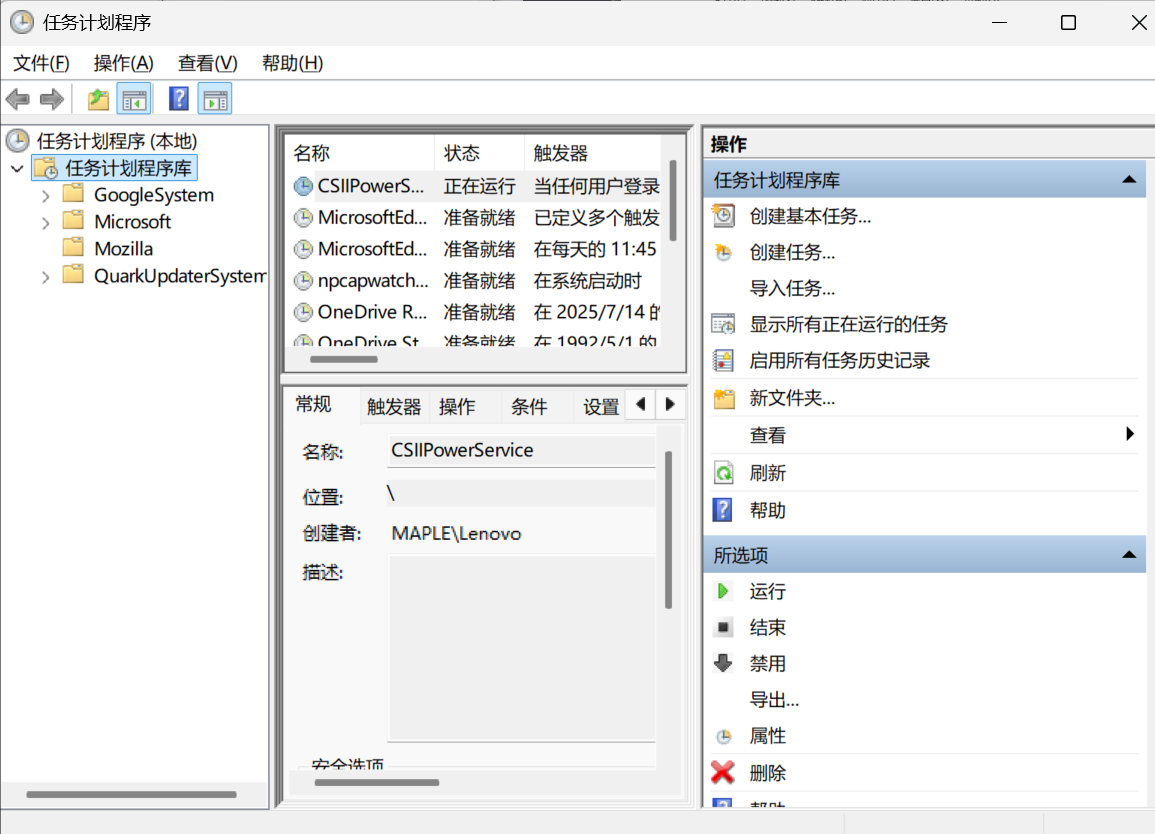

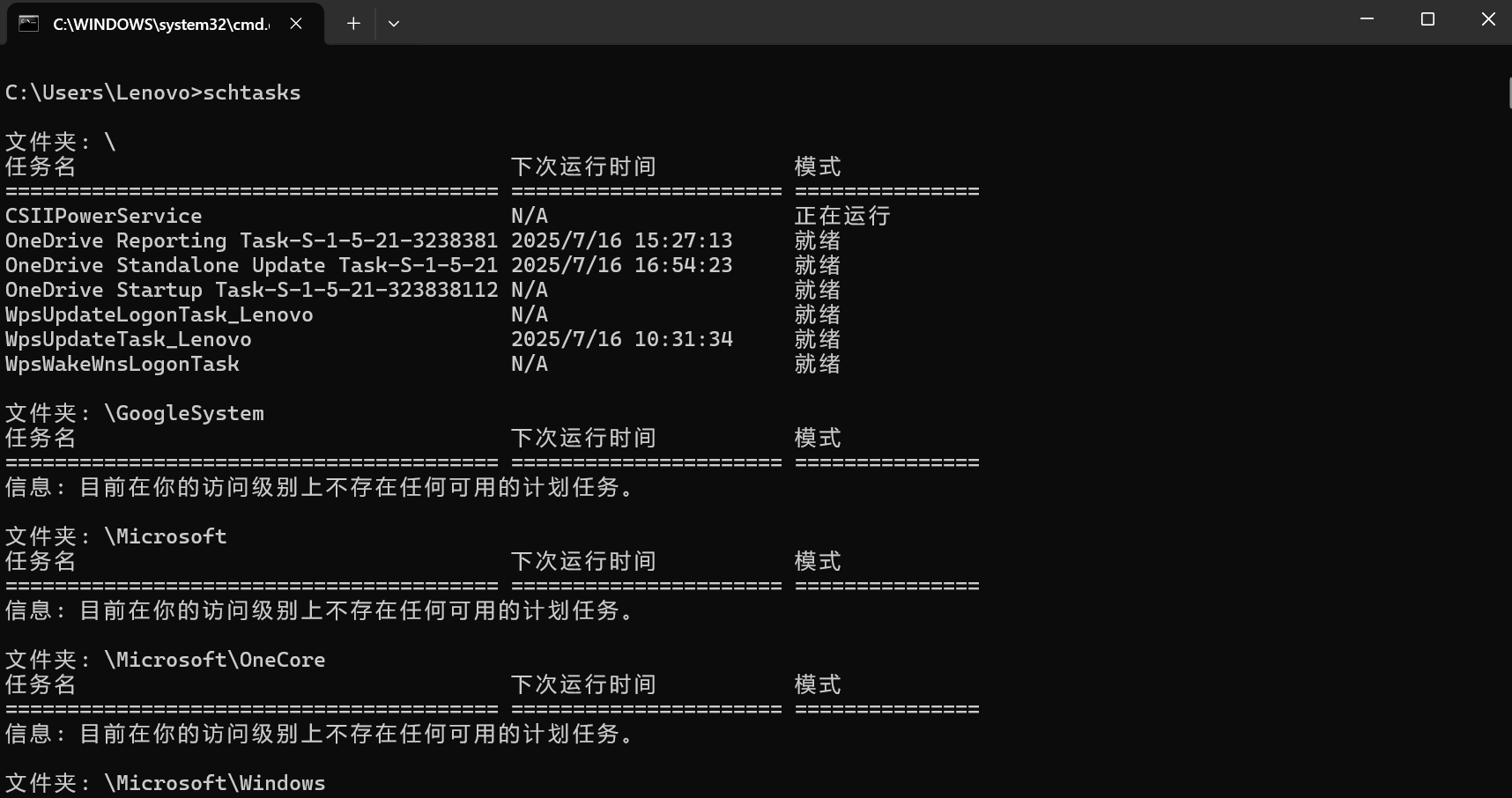

计划任务

Win+R taskschd.msc

或

cmd schtasks

OPENARK 工具

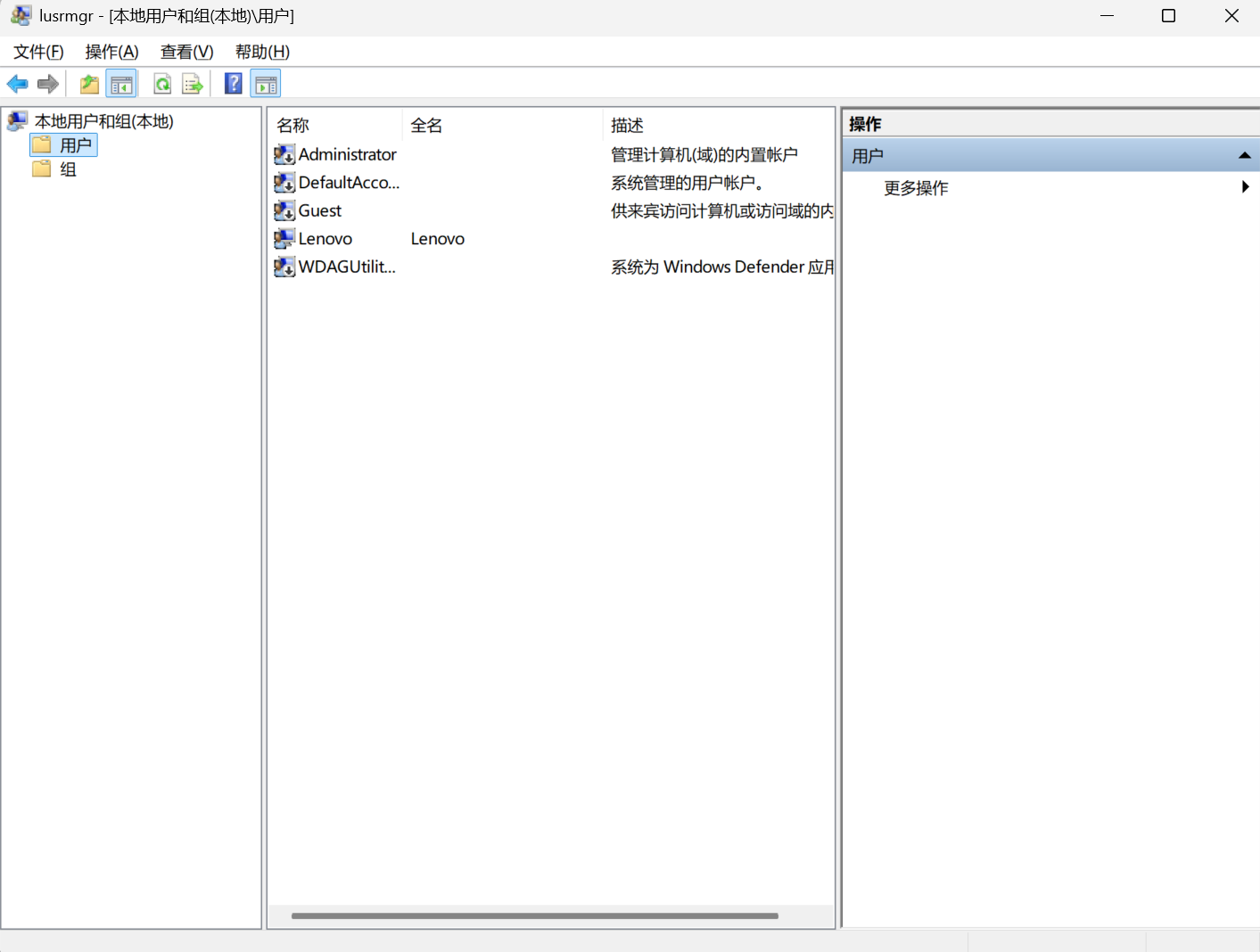

系统账户

Win+R lusrmgr.msc

安全日志

系统日志: %SystemRoot%\System32\Winevt\Logs\System.evtx

应用程序日志: %SystemRoot%\System32\Winevt\Logs\Application.evtx

安全日志: %SystemRoot%\System32\Winevt\Logs\Security.evtx

(如C:\Windows\System32\winevt\Logs\日志)

如何打开日志

我的电脑右键管理,如下,这里着重看安全日志

日志字段说明

Windows事件日志中记录的信息中,关键的要素包含事件级别、记录时间、事件来源、事件ID、事件描述、涉及的用户、计算机、操作代码及任务类别等。其中事件的ID与操作系统的版本有关,以下列举出的事件ID的操纵系统为Vista/Win7/Win8/Win10/Server2008/Server 2012及之后的版本:

| 事件ID | 说明 |

|---|---|

| 1102 | 清理审计日志 |

| 4624 | 账号成功登录 |

| 4625 | 账号登录失败 |

| 4768 | Kerberos身份验证(TGT请求) |

| 4769 | Kerberos服务票证请求 |

| 4776 | NTLM身份验证 |

| 4672 | 授予特殊权限 |

| 4720 | 创建用户 |

| 4726 | 删除用户 |

| 4728 | 将成员添加到启用安全的全局组中 |

| 4729 | 将成员从安全的全局组中移除 |

| 4732 | 将成员添加到启用安全的本地组中 |

| 4733 | 将成员从启用安全的本地组中移除 |

| 4756 | 将成员添加到启用安全的通用组中 |

| 4757 | 将成员从启用安全的通用组中移除 |

| 4719 | 系统审计策略修改 |

五种事件类型中,最为重要的是成功审核(Success Audit),所有系统登录成功都会被标记成为成功审核。每个成功登录的事件都会标记一个登录类型:

| 登录类型 | 说明 |

|---|---|

| 2 | 交互式登录(用户从本地键盘上进行登录) |

| 3 | 网络(例如:通过 net use、访问共享网络) |

| 4 | 批处理(为批处理程序保留) |

| 5 | 服务启动(服务登录) |

| 6 | 不支持 |

| 7 | 解锁(当用户离开计算机,屏保启动锁定计算机,需要输入密码重新进入。失败的类型 7 登录表明有人输入了错误的密码或尝试解锁计算机) |

| 8 | 网络明文(像类型 3 一样,但密码在网络上以明文传输) |

| 10 | 远程交互(终端服务、远程桌面、远程辅助) |

| 11 | 缓存域证书登录(使用缓存的域凭据登录,如笔记本电脑在脱机时登录) |

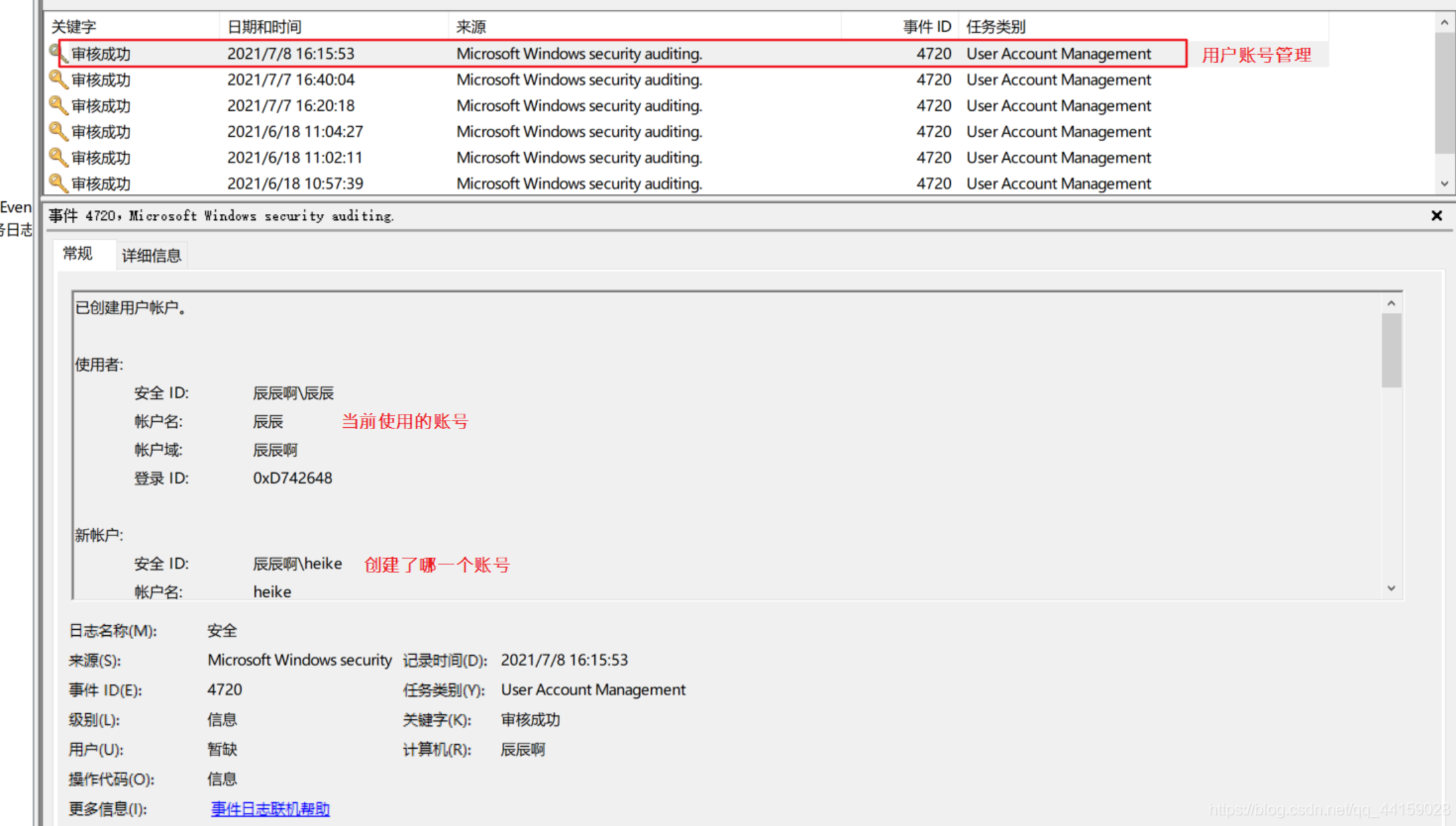

分析实例–查找创建账号的日志

如下进行筛选

如下,根据日志,我们可以分析出历史创建账号的一些信息。

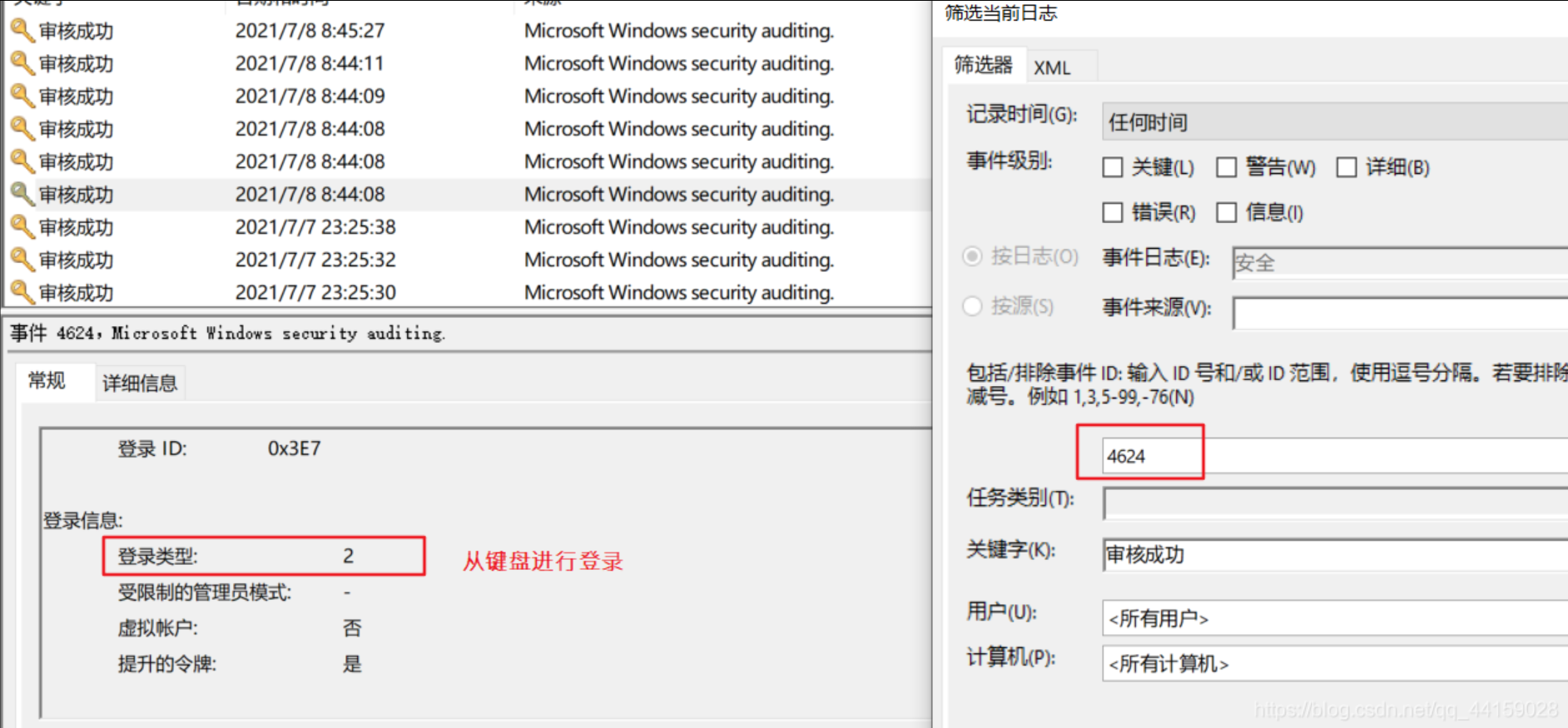

筛选账号成功登录的日志

如下登录类型为2,代表该账号是从本地进行登录

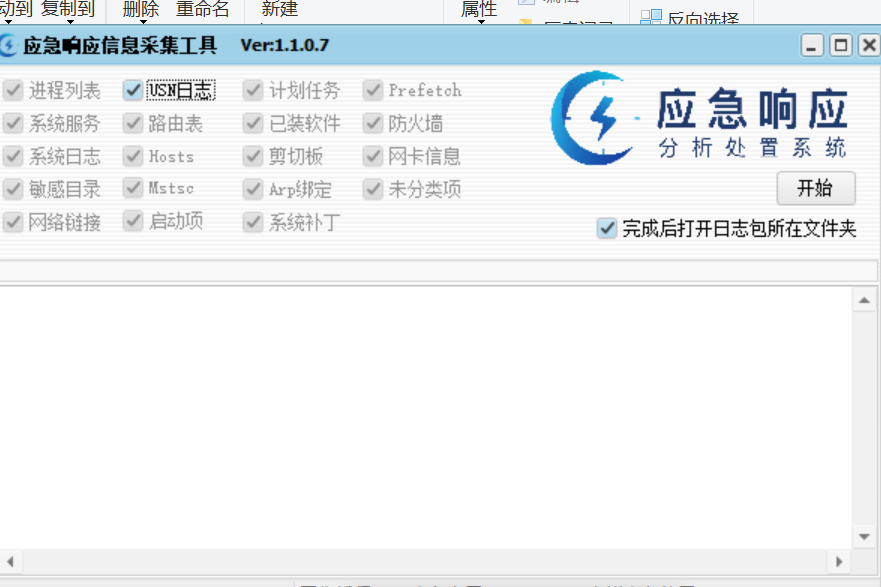

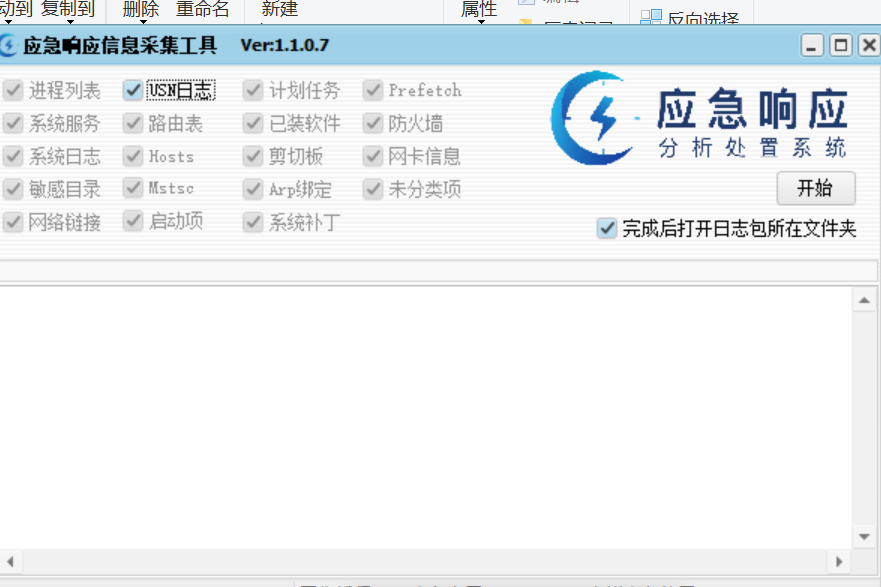

观星平台

Windows日志分析工具

工具

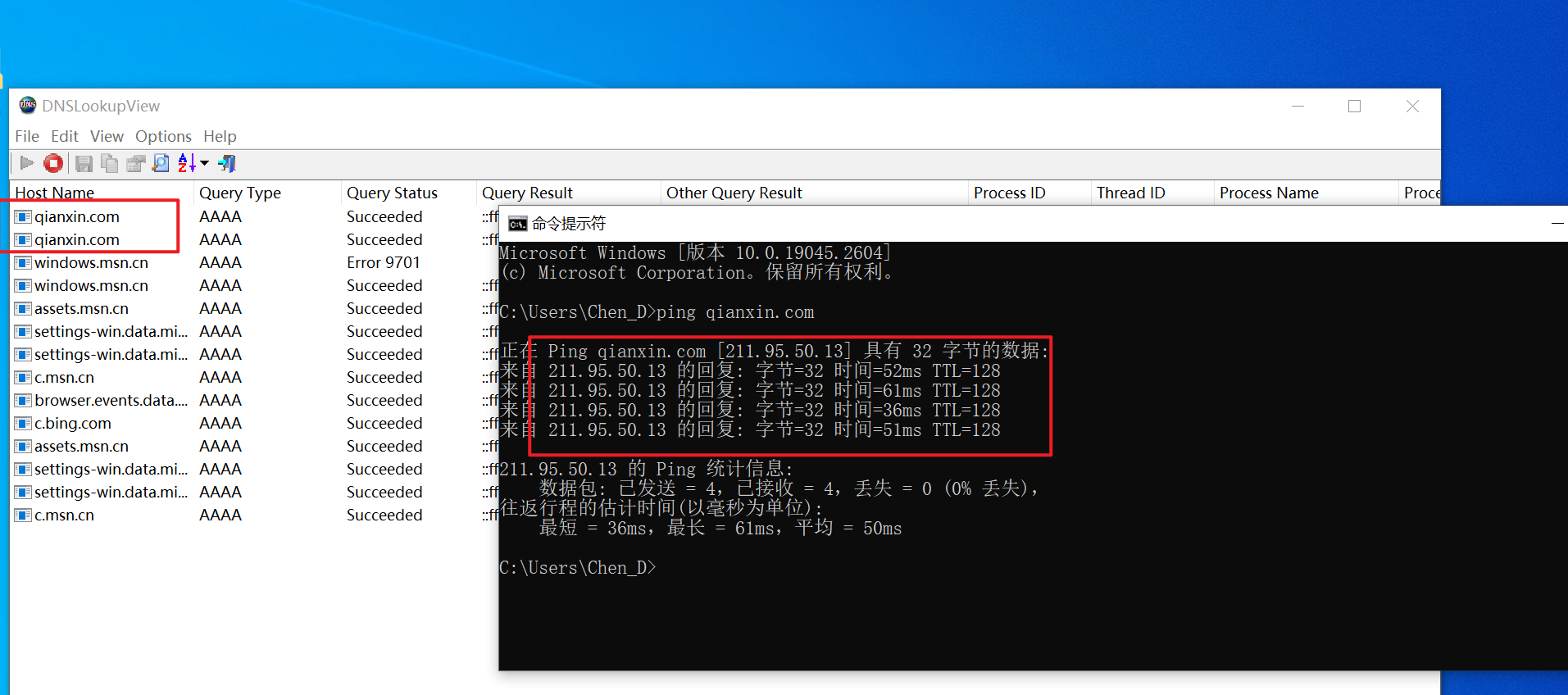

DnslookupView工具

对终端进行监控,只要终端发起DNS解析请求即可获取到请求信息

https://www.nirsoft.net/utils/dns_lookup_view.html

Sysmon

系统监控工具(Sysmon同时具有windows版和linux版)

https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon

sysmon图形化管理工具

https://github.com/nshalabi/SysmonTools

Event ID

1 | Event ID 1: Process creation 进程创建 |

火绒剑

火绒剑是一款专为Windows平台设计的安全分析工具,属于ARK(Anti-Rootkit)工具的一种。它能够单独分析某个特定进程,也可以监控系统中所有进程的活动。火绒剑经过微软官方的安全认证,因此在安装后,Windows Defender会自动关闭以避免冲突。

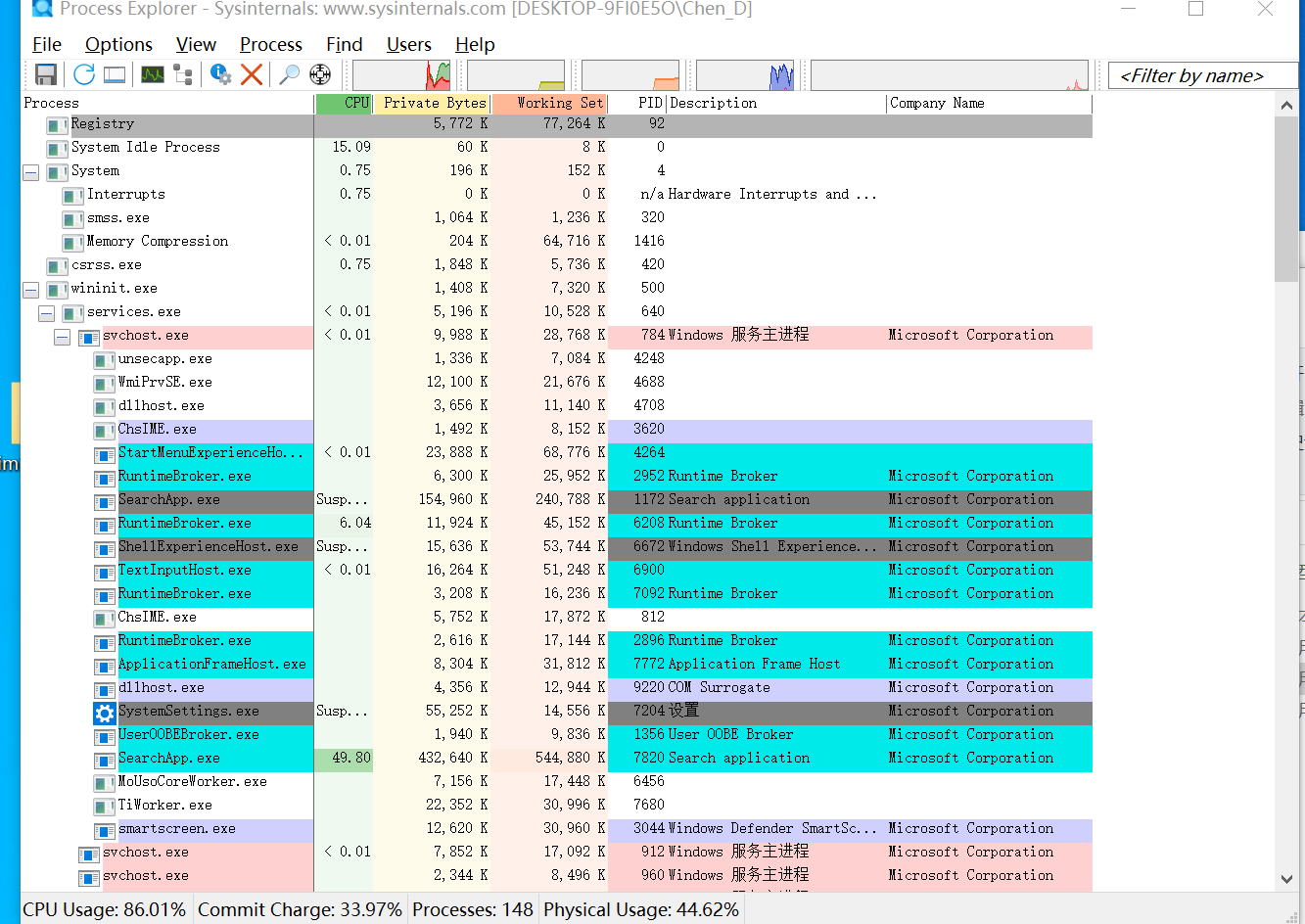

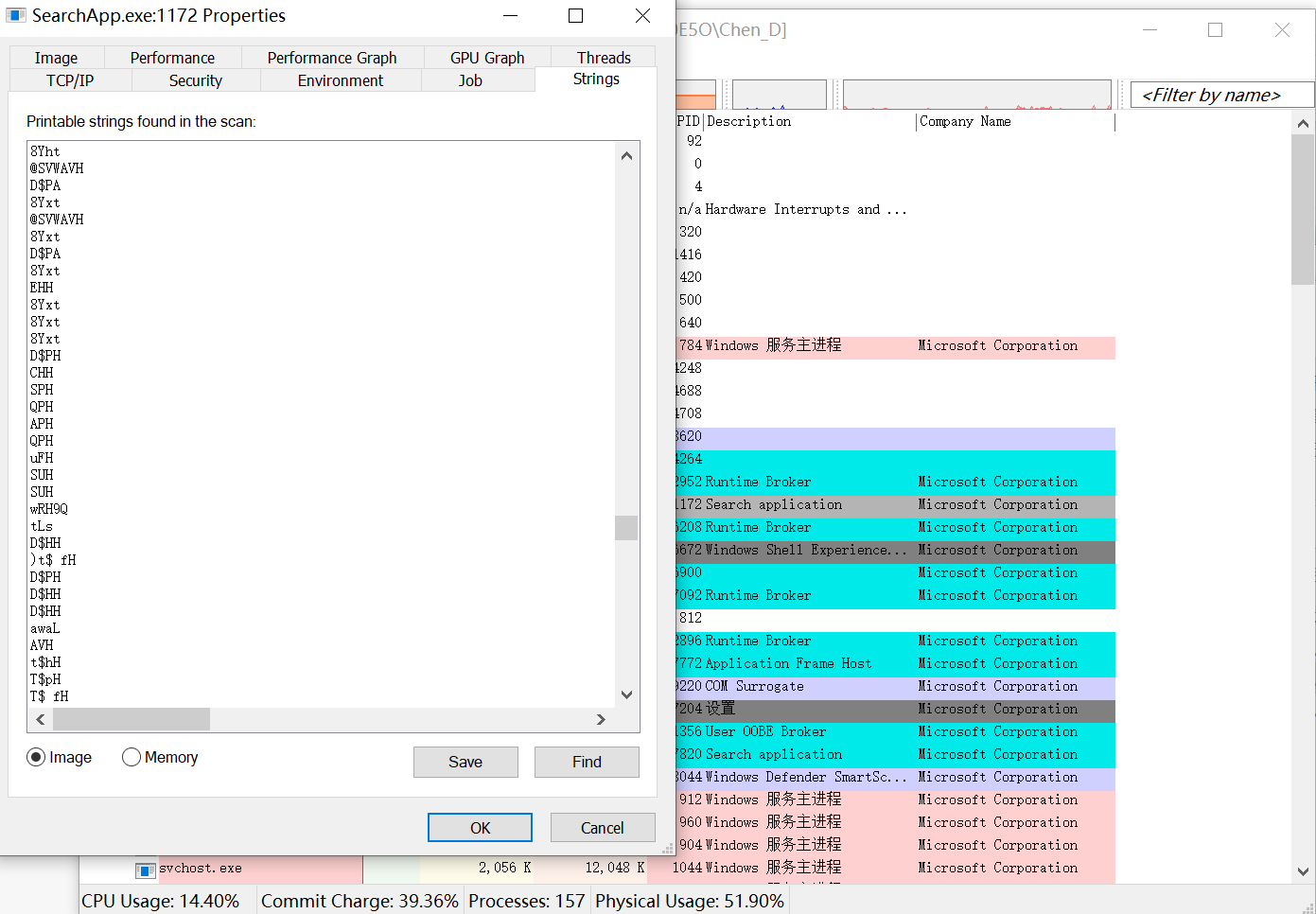

Process Explorer

Process Explorer让使用者能了解看不到的在后台执行的处理程序,能显示目前已经载入哪些模块,分别是正在被哪些程序使用着,还可显示这些程序所调用的DLL进程,以及他们所打开的句柄。Process Explorer最大的特色就是可以中终任何进程,甚至包括系统的关键进程

可以查看内存字符串,如果是C2马可以看到外联的IP地址

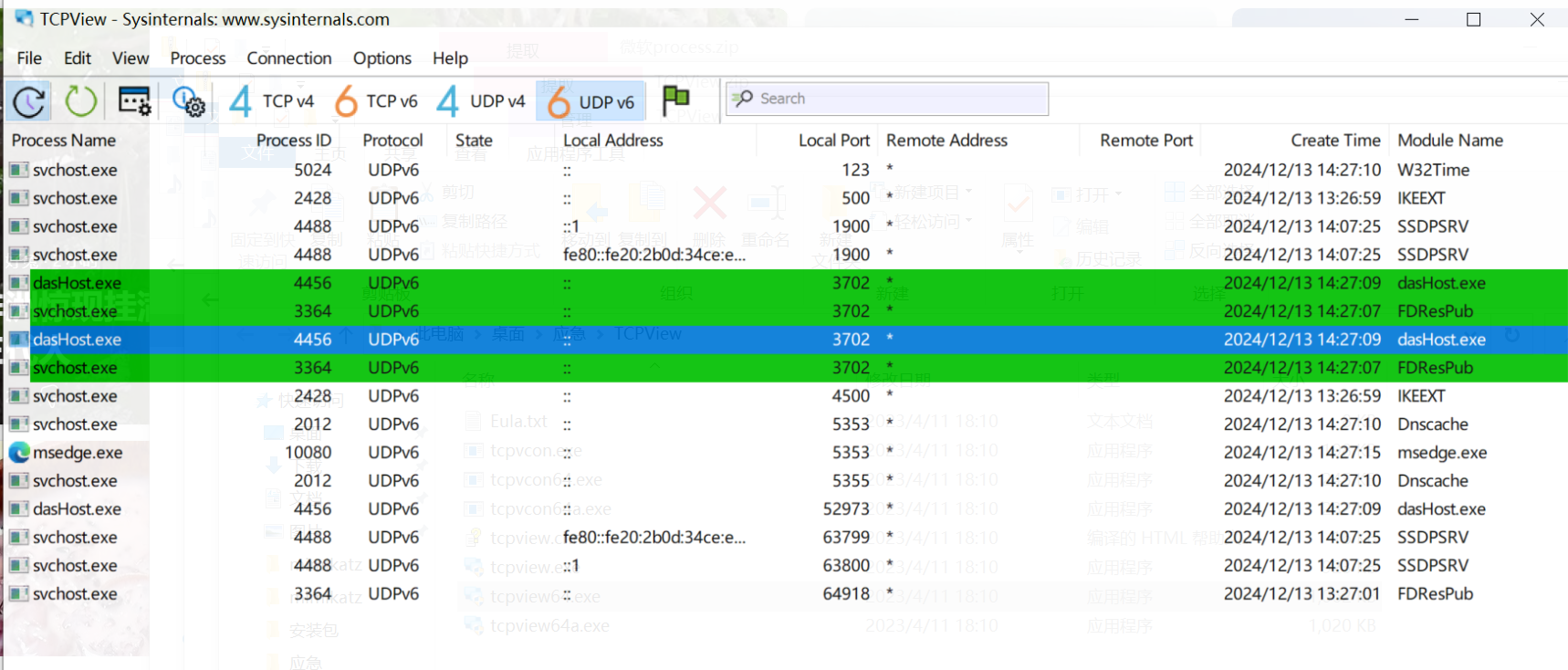

TCPView

本文参考Chen_D师傅的文章

- Title: windows应急

- Author: mapl3miss

- Created at : 2025-07-16 12:43:56

- Updated at : 2025-07-16 13:36:37

- Link: https://redefine.ohevan.com/2025/07/16/windows应急/

- License: This work is licensed under CC BY-NC-SA 4.0.